حماية أجهزة Apple من هجمات AirPlay: دليل شامل ونصائح فعَّالة

لطالما ارتكز نهج Apple في بناء الميزات الجديدة على السلامة والراحة السلسة. خذ على سبيل المثال AirPlay، وهو معيار لاسلكي أنشأته الشركة والذي يسمح للمستخدمين ببث الصوت والفيديو من جهاز إلى آخر.

لا يعمل AirPlay عبر أجهزة Apple فحسب، بل يعمل أيضًا على أجهزة التلفزيون ومكبرات الصوت التي وافقت عليها الشركة لتقديم تسهيلات البث اللاسلكي. وهذا أيضًا يجعله هدفًا سهلاً للهجمات، ويبدو أن هناك بالفعل ثغرات أمنية في المسارات اللاسلكية التي يمكن أن تسمح للجهات الخبيثة بزرع برامج ضارة وإصابة المزيد من الأجهزة المتصلة. يعتبر تأمين AirPlay جزءًا أساسيًا من استراتيجية الأمن السيبراني الشاملة لأجهزة Apple.

فهم مخاطر AirPlay: ثغرات أمنية تهدد ملايين الأجهزة

كشف خبراء في شركة الأبحاث الأمنية Oligo مؤخرًا عن “Airborne”، وهي مجموعة من الثغرات الأمنية في بروتوكول AirPlay الخاص بشركة Apple وحزمة تطوير البرامج (SDK) الخاصة بـ AirPlay، والتي يمكن أن تسمح للمتسللين بتنفيذ التعليمات البرمجية عن بُعد. يمكن أن تسمح هذه الثغرات الأمنية للمتسللين بالسيطرة على الأجهزة واستخدام الأجهزة المصابة لتوسيع نطاق الضرر.

أوضحت Oligo: “يمكن للمهاجم السيطرة على بعض الأجهزة التي تدعم AirPlay والقيام بأشياء مثل نشر برامج ضارة تنتشر إلى الأجهزة الموجودة على أي شبكة محلية يتصل بها الجهاز المصاب.” الخطر كبير لأن هناك مليارات من أجهزة Apple التي تدعم AirPlay، وملايين الأجهزة التي تبيعها علامات تجارية أخرى.

إحدى الثغرات الأمنية يمكن أن تسمح للمتسللين باختراق جهاز ما ثم استخدامه للوصول إلى شبكة أكبر، مما قد يستهدف أجهزة أخرى أيضًا. اعتمادًا على الهدف، تتراوح المخاطر من التجسس على المحادثات إلى تتبع موقع السيارة، والوصول إلى المعلومات الحساسة، وهجمات برامج الفدية، وهجمات حجب الخدمة.

قامت Apple بتصحيح الثغرات الأمنية عبر تحديثات macOS Sequoia 15.4 و tvOS 18.4 و macOS Ventura 13.7.5 و iPadOS 17.7.6 و macOS Sonoma 14.7.5 و iOS 18.4 و iPadOS 18.4 و visionOS 2.4. ومع ذلك، هناك الآلاف من الأجهزة القديمة التي قد لا يتم تصحيحها أبدًا وتبقى عرضة للخطر.

ما الخطوات التي يقترحها الخبراء لحماية أجهزة Apple من الثغرات الأمنية؟

بالطبع، أول خط دفاع لحماية نفسك عبر جميع الأجهزة المعرضة للخطر هو تنزيل التحديث الذي أصدرته Apple. ولكن هذه ليست الصورة كاملة. يقول تريفور هورويتز، كبير مسؤولي أمن المعلومات (CISO) ومؤسس TrustNet، إن التصحيح سيعمل فقط إذا قام الأشخاص بتثبيته بعد تنزيل الحزمة على أجهزتهم.

ويضيف: “إن أبسط وأكثر الأمور فعالية التي يمكنك القيام بها هو تحديث أجهزتك باستمرار. قد يبدو هذا أساسيًا، ولكنه غالبًا ما يتم تجاهله”. على iPhone أو iPad، اتبع هذا المسار لتثبيت التحديث الأمني: الإعدادات > عام > تحديث البرامج. بالنسبة لنظام macOS، يجب عليك اتباع هذا المسار: قائمة Apple > إعدادات النظام > عام > تحديث البرامج.

نظرًا لأن ناقلات الهجوم مثل Airborne تعتمد على شبكات Wi-Fi لتوسيع نطاق ضررها، يجب عليك أيضًا الانتباه إليها. أخبر Oleh Kulchytskyi، كبير مهندسي تحليل البرامج الضارة في Moonlock التابعة لـ MacPaw، موقع DigitalTrends أن تنفيذ التعليمات البرمجية عن بُعد بدون نقرة (Zero-Click Remote Code Execution (RCE)) هو أعلى مستوى من الاختراق الأمني.

يجب أن يتم تصحيحه على الفور من قبل الشركات المعنية، ولكن كمستخدم، يجب على المرء اتخاذ مزيد من الاحتياطات المتعلقة بالشبكة. يضيف Kulchytsky: “للبقاء آمنًا في المنزل، تأكد من أن جهاز التوجيه الخاص بك لديه كلمة مرور قوية وأنه لا توجد اتصالات مشبوهة بشبكتك”.

طريقة آمنة لاستخدام AirPlay: تعزيز أمان بث المحتوى

يشير ماتياس فريلينغسدورف، الباحث المخضرم في أنظمة iOS والمؤسس المشارك لـ iVerify، إلى أهمية اتباع بروتوكولات الأمان الرقمي الأساسية. ويشمل ذلك تثبيت التحديثات فور توفرها، والحفاظ على كلمات مرور قوية للشبكة، والأهم من ذلك، تقليل مساحة السطح المعرضة للهجمات.

نظرًا لأن AirPlay هو ناقل التهديد، يجب على المستخدمين اتخاذ خطوات استباقية أثناء استخدامه. ويقول فريلينغسدورف: “إن تعطيل هذه الميزة على أجهزة iOS / macOS / tvOS التي لا تحتاج إلى أن تكون مستقبل AirPlay سيحد من بعض الهجمات. وفي الأماكن العامة، سيؤدي تعطيل شبكة WiFi على أجهزة Mac و iPhone إلى إيقاف هذه الهجمات أيضًا.”

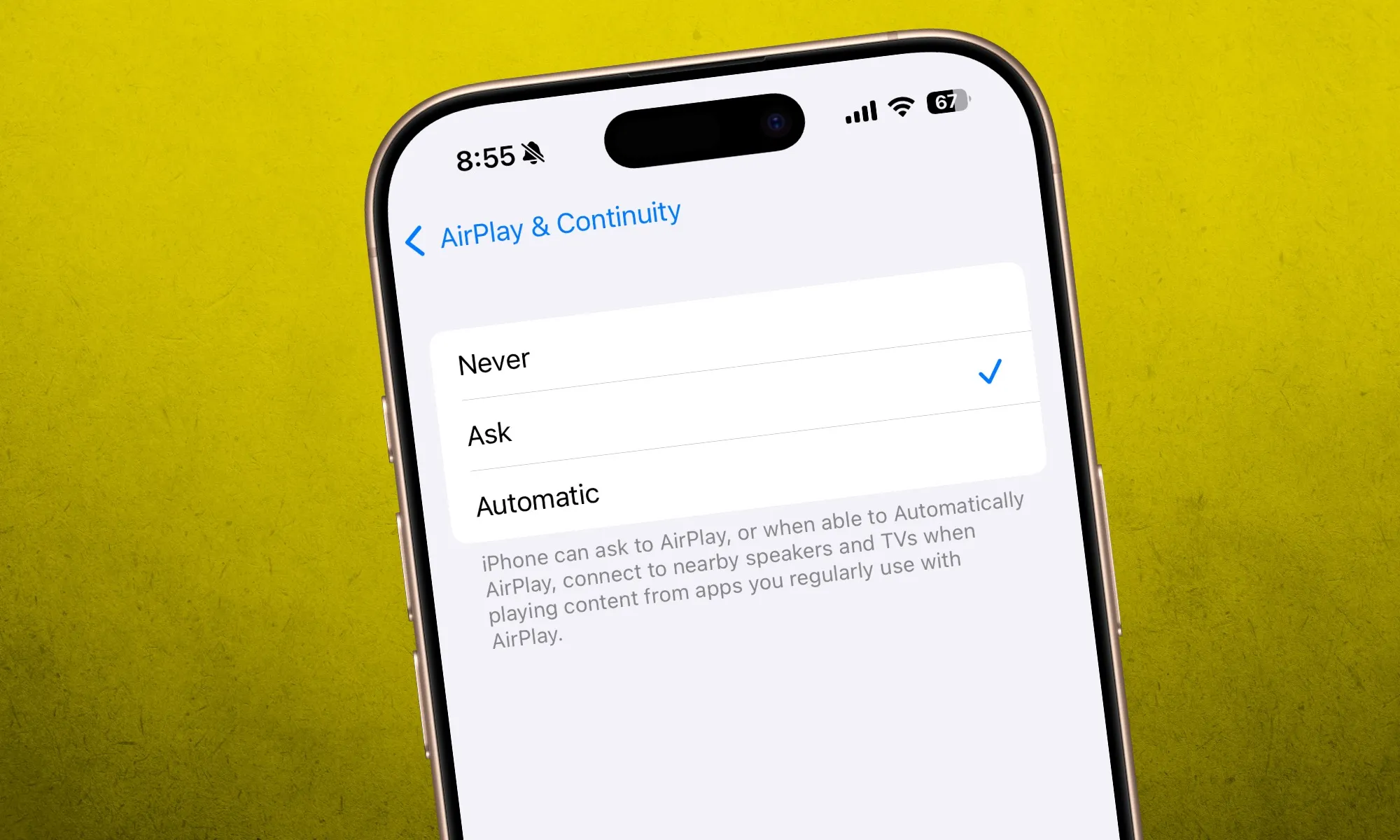

يعمل بث AirPlay افتراضيًا، وعلى هذا النحو، تحتاج إلى تعطيله. للقيام بذلك، اتبع هذا المسار على جهاز iPhone أو iPad: الإعدادات > عام > AirPlay والتحويل > سؤال. يمكنك أيضًا تعيينه على أبدًا، إذا كنت لا تستخدم هذه الميزة بنشاط. يوجد أيضًا خيار لتعيين كلمة مرور، وأوصي بتمكينها أثناء ذلك.

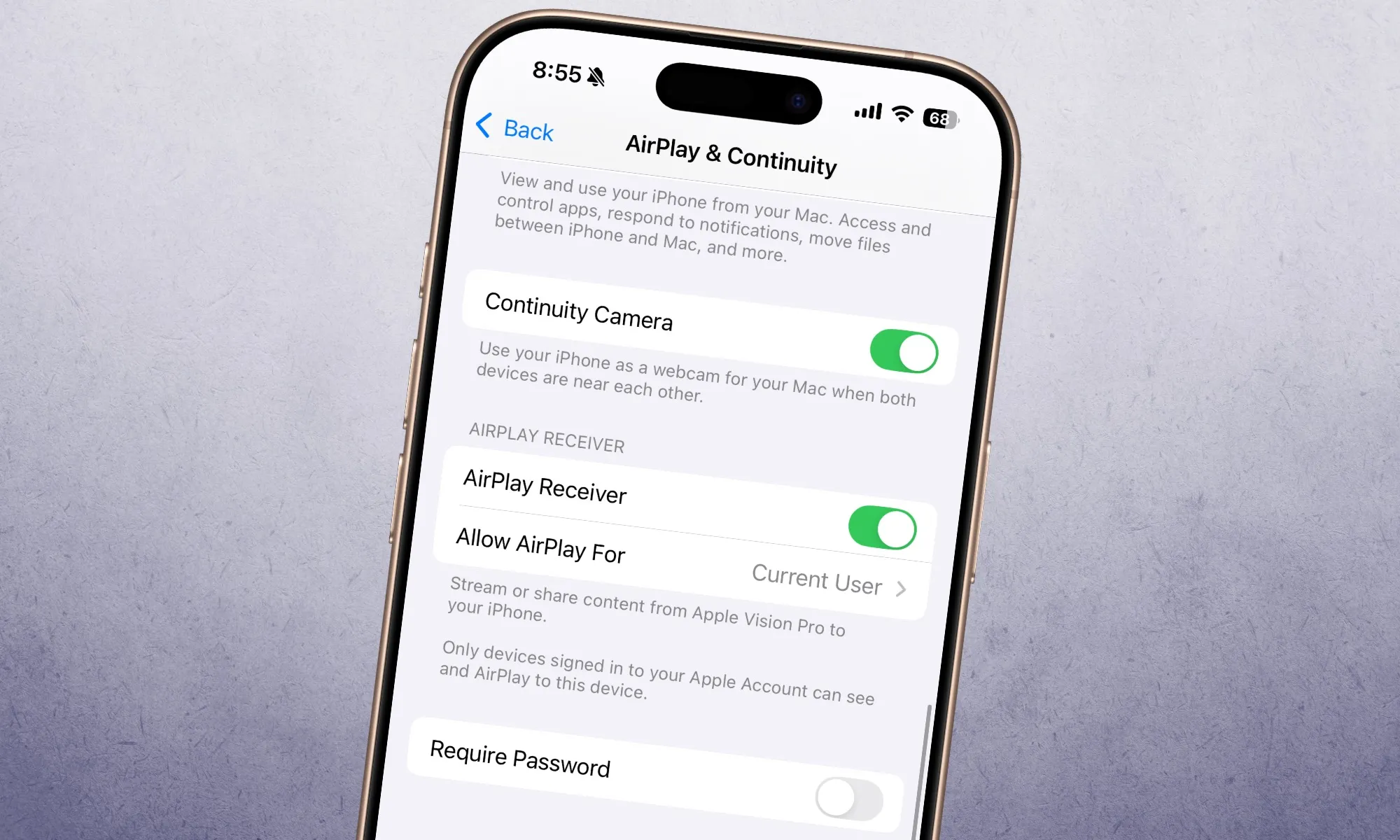

ماذا عن AirPlay نفسه؟ هل يمكن تعطيله؟ نعم، يمكن إيقاف تشغيله تمامًا. على جهاز iPhone و iPad، انتقل إلى صفحة AirPlay والتحويل وأوقف تشغيل مفتاح AirPlay Receiver. بدلاً من ذلك، يمكنك اختيار السماح بـ AirPlay للمستخدم الحالي فقط، بدلاً من إبقائه مفتوحًا للجميع في النطاق.

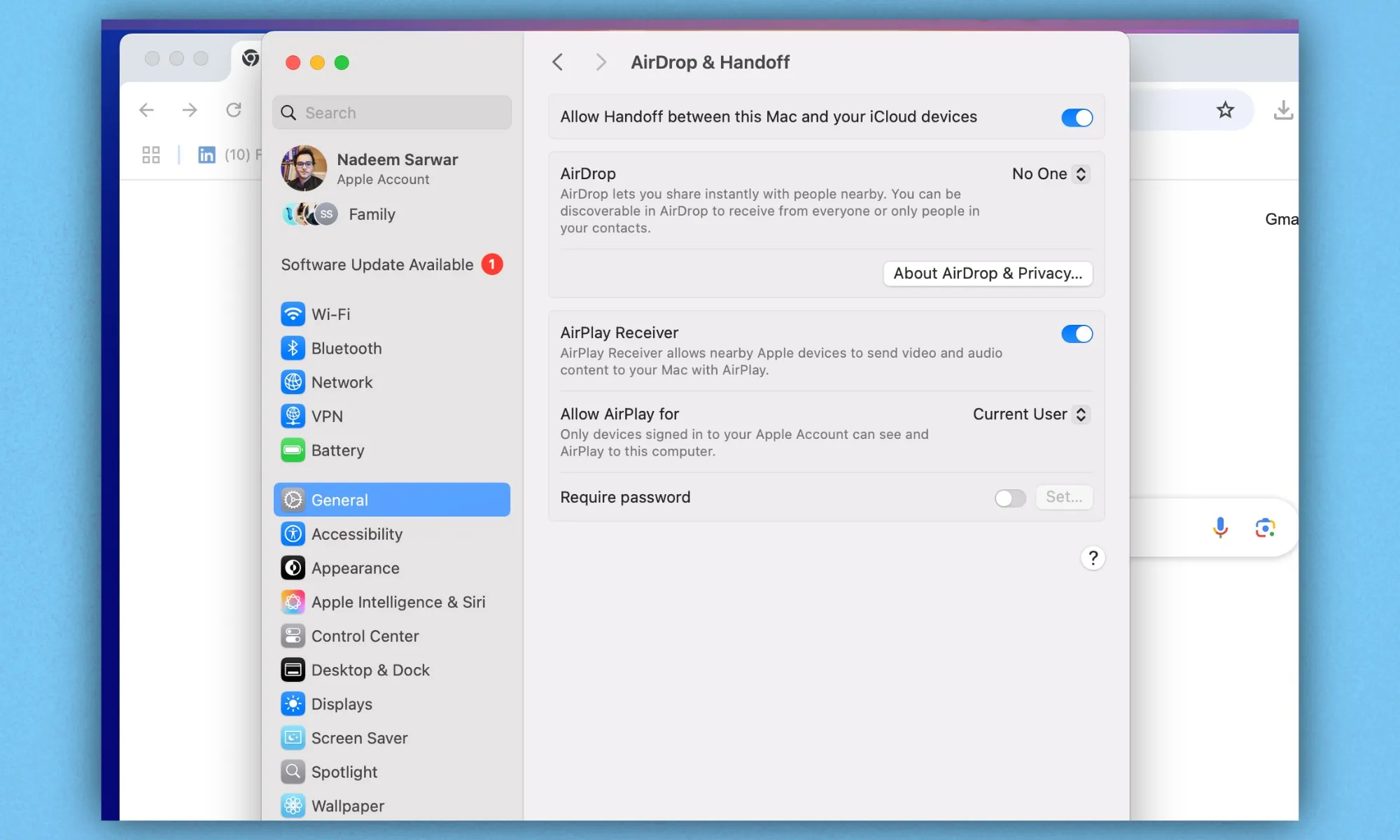

بالنسبة لمستخدمي Mac، هذا هو المسار الذي تحتاج إلى اتباعه: قائمة Apple > إعدادات النظام > عام > AirDrop و Handoff > AirPlay Receiver. لا يمكنك دائمًا تصحيح الأجهزة القديمة أو المتوقفة، لذلك من الأفضل التأكد من أن الأجهزة الموجودة حاليًا في متناول يدك قد قامت بتمكين البروتوكولات الصحيحة لتقليل المخاطر.

الخلاصة

في مناسبات متعددة في الماضي، سلط خبراء الأمن الضوء على عيوب في أنظمة الإرسال اللاسلكي، مثل Bluetooth. لكن وجود ثغرة أمنية تسمح بتنفيذ تعليمات برمجية عن بُعد بدون نقرة واحدة في AirPlay هو بمثابة قصة تحذيرية. الرسالة واضحة.

إن إجراءات الحماية الأمنية لشركة Apple قوية، ولكنها ليست منيعة.

صرح Horwitz من TrustNet لموقع DzTecnium – Tech: “ما يجعل هذا الأمر خطيرًا هو التكامل. AirPlay ليس مجرد تطبيق مستقل. بل هو خدمة على مستوى النظام مدمجة في iOS و macOS و tvOS. لذلك، بمجرد اختراق هذه الطبقة، يمكن للمهاجم أن يؤثر على أجهزة متعددة في وقت واحد”.

إذًا، أين يترك ذلك المستخدم العادي الذي ليس لديه خبرة في التدابير الأمنية؟ حسنًا، حان الوقت لتنحية المفاهيم والتصورات التسويقية جانبًا. يقول Chris Hill، كبير استراتيجيي الأمن في BeyondTrust، يجب على المستخدمين فهم المشهد التهديدي بدلاً من التعايش مع فكرة أن نظامًا بيئيًا معينًا أكثر أمانًا من البقية.

ويحذر قائلاً: “إن الجهات الفاعلة في التهديد انتهازية، وتبحث عن أسهل طريق بأقل مقاومة، وسيجدونها، وقد فعلوا ذلك في هذه الحالة مع AirPlay و AirBorne”. الخلاصة هي الحفاظ على تحديث أجهزتك، وتعطيل الميزات التي لا تستخدمها، وكن يقظًا بشأن الإعدادات المتعلقة بالشبكة.

Comments are closed.